Este artículo se publicó originalmente en La Voz de Galicia, donde colaboramos habitualmente. Esta es la versión sin límites de espacio y con enlaces.

Este año se cumplen 40 años de la publicación del artículo «Autómatas auto-reproducibles con intercambio mínimo de información», disponible en alemán en Selbstreproduzierende Automaten mit minimaler Informationsübertragung, en el que el austríaco Veith Risak incluye la descripción y el código de lo que algunas personas consideran el primer virus informático.

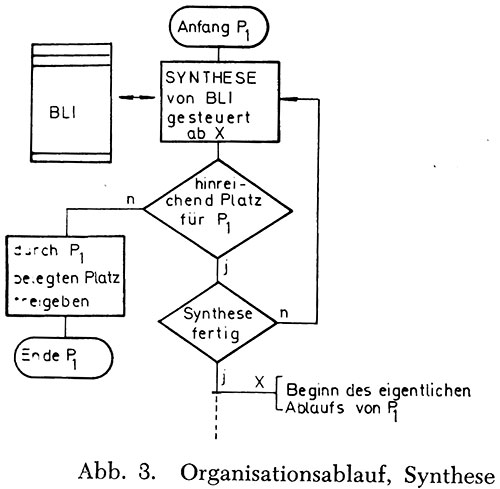

Resumen del esquema de funcionamiento del programa de Risak

Se trataba de un programa para ordenadores Siemens 4004/35 que tenía como único objetivo copiarse a si mismo, y no era más que una prueba de concepto de ideas ya planteadas por John von Neumann, uno de los pioneros de la informática ya en 1949.

De hecho, Risak no se refería a su programa como a un virus, entre otras cosas porque no sería sino hasta 1984 cuando Fred Cohen de la Universidad del California del Sur los bautizara así en su artículo «Virus de ordenador - Teoría y Experimentos», Computer Viruses - Theory and Experiments, aunque en 1980 Jürgen Kraus ya los había comparado explícitamente con los virus biológicos en su artículo «Auto-reproducción de programas».

Gusanos

Además, siendo estrictos, el programa de Risak no era un virus, sino que era un gusano.La diferencia radica en que un virus no se replica a si mismo sino que aprovecha una función del sistema operativo del ordenador o de un programa que infecta para reproducirse y copiarse, mientras que un gusano es capaz de reproducirse por sus propios medios.

Teniendo esto en cuenta, al programa de Risak le gana Creeper, un gusano escrito por Bob Thomas en 1971 en Bolt, Beranek y Newman, una de las empresas que creó Arpanet, la red que luego se convertiría en Internet.

El programa de Thomas era capaz de copiarse entre ordenadores DEC PDP-10 con el sistema operativo Tenex que estuvieran conectados en red, con lo que se puede argumentar que era más potente que el de Risak.

En cualquier caso, ninguno de ellos buscaba hacer daño alguno en los ordenadores infectados sino que sus autores los crearon para demostrar que se podía hacer.

El primer virus

El título de primer virus como tal, dentro de una larga lista que no deja de crecer, probablemente le corresponda a Elk Cloner, escrito por Rick Skrenta, por aquel entonces un estudiante de instituto de 15 años.Estaba programado para ordenadores Apple II y se propagaba infectando los diskettes del sistema operativo del ordenador. Cuando un Apple II arrancaba con un diskette infectado el virus se ejecutaba automáticamente dentro del procedimiento de arranque del ordenador, y si luego el usuario introducía en este un diskette no infectado, Elk Cloner se encargaba de copiarse a este nuevo diskette, que presumiblemente acabaría infectando otro ordenador.

Troyanos

Junto a los virus y gusanos se suele incluir dentro de los tres tipos de software malicioso original a los troyanos, que de forma similar al caballo de madera de la leyenda, son programas que se hacen pasar por lo que no son para conseguir que los usuarios los ejecuten en su ordenador, con lo que su creador ni siquiera tiene que programar la forma en la que estos se extienden por ahí.En general, les basta con describirlos como una versión liberada de un software que de otra forma habría que pagar, o como una colección de fotos «picantes» de alguna actriz famosa, por ejemplo, para conseguir esto.

Malware

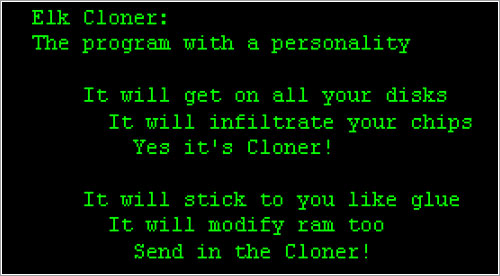

Y si bien es cierto que al principio virus, gusanos y troyanos no tenían ningún objeto más allá de demostrar que era posible crearlos, o como mucho gastar una broma a los infectados como hacía Elk Cloner, que cada 50 arranques de un diskette infectado mostraba un pequeño mensaje advirtiendo de de su presencia, esta especie de «inocencia» pronto se perdió.

El mensajito de Elk Cloner

De hecho incluso virus aparentemente «de buen rollo» como Elk Cloner podían causar problemas, pues por un error en su programación este podía estropear ciertos diskettes escritos en un formato no estándar al intentar copiarse en ellos.

Así, los objetivos de los que crean este tipo de programas han ido cambiando con el tiempo, y aparte de borrar información o provocar fallos en el funcionamiento de los ordenadores infectados ahora también son capaces de robar información de estos o de dejarlos bajo su control para poder utilizarlos como parte de una red de ordenadores zombi para lanzar ataques contra otros.

No es el fin del mundo, aunque ciertamente el malware puede dar muchos dolores de cabeza, pero lo que es fundamental es saber que existe y proteger adecuadamente el ordenador frente a este tipo de software.