Este artículo se publicó originalmente en Cooking Ideas, un blog de Vodafone donde colaboramos semanalmente con el objetivo de crear historias que «alimenten la mente de ideas».

El otro día se apuntaba a que en la documentación del caso MegaUpload se incluían menciones a correos personales de los acusados como parte de las pruebas que presentaba el FBI. Algunos se preguntaron: ¿Cómo pueden estar ahí ese tipo de mensajes? ¿Es que acaso rutinariamente se monitorizan las conversaciones privadas de la gente?

Habría que ser muy ingenuo para pensar que no se hace. En el caso MegaUpload parece bastante evidente que la interceptación se hizo por orden de un juez, a petición del FBI. Es algo normal en todo tipo de casos y las órdenes de «pinchar» correos electrónicos y teléfonos van avaladas por la firma de un juez si se observan indicios de delito. En otros países sucede exactamente igual.

Pero en un intercambio de mensajes a través de Twitter alguien apuntó también otra posibilidad. ¿No podría suceder en realidad que rutinariamente el FBI, la CIA, la NSA, Homeland Security o cualquier otra agencia monitorizara los correos y solo cuando viera indicios de delito solicitara que fueran intervenidos «legalmente»? En ese caso, el acto original de interceptación sería «ilegal» -y no sería admisible en un juicio- aunque por otro lado la inteligencia recabada diera lugar a acciones que luego «legalizaran» las intervenciones a partir de cierto punto.

Creo que no es aventurado apostar a que eso sucede rutinariamente. El mayor problema al que se enfrentan muchas de las agencias, tanto norteamericanas como internacionales, no es tanto conseguir la información sino hacerlo de forma que resulte presentable ante un juez y se amolde a los procedimientos de la justicia. Es el triunfo del fin por encima de los medios para llegar a él: medios que como se ha demostrado en muchos casos son ilegales hasta que un giro en la investigación o el procedimiento los convierte en válidos y lícitos.

¿Por qué digo esto? No hace falta nada más que repasar un poco la historia de los servicios secretos para darse cuenta de que es algo que se viene haciendo desde tiempos inmemoriales. Para quien quiera más referencias al respecto, recomendaría tres libros especializados: The Puzzle Palace y Body of Secrets, del periodista e historiador James Bamford, experto en agencias de inteligencia, y The Codebreakers, del experto e historiador David Khan - sin duda el mejor libro de historia de la criptología publicado hasta el momento.

En Body of Secrets se explica como parte de la historia de la NSA (la Agencia de Seguridad Nacional, que durante décadas «no existió» oficialmente) cómo entre las labores rutinarias de la organización estaba la interceptación de telegramas, télex y llamadas telefónicas. De todos los telegramas, télex y llamadas que entraban y salían del país. ¿Se consideraba la población norteamericana espiada por su propio gobierno por aquel entonces? Probablemente menos que ahora. Y sin embargo existían los medios técnicos para hacerlo y se hacía - desde los tiempos en que cada noche las compañías de telegramas enviaban todas sus copias en papel en grandes cajas.

Según explica Bamford, el gran reto para las agencias (especialmente la NSA) durante las últimas décadas ha sido crecer tecnológicamente para ser capaces de absorber toda la inteligencia que circulaba por las redes telefónicas y de datos, incluyendo Internet. En tiempos, uno de sus mayores quebraderos de cabeza de la organización era conseguir incineradoras suficientemente grandes en las que destruir las copias de documentos inservibles, dado que el volumen de telegramas y télex generados e interceptados a diario crecía sin parar. En la actualidad es más bien un problema de potencia de computación y de sistemas de almacenamiento.

No en vano, en la NSA se manejan unas cifras sencillamente inconcebibles para la mayor parte de nosotros. Basten tres datos: (1) se sabe por estudios de los think tanks que potencialmente el volumen de datos que circulan y que podrían ser capturados llegará al el nivel de Yottabytes (1 YB = mil millones de terabytes) hacia 2015, lo que supondría poder almacenar miles de copias de toda la Internet sin problemas; (2) es una de las principales compradoras de superordenadores del mundo y (3) es la «empresa» que más matemáticos recluta en todo el planeta - básicamente porque los matemáticos son muy buenos criptoanalistas.

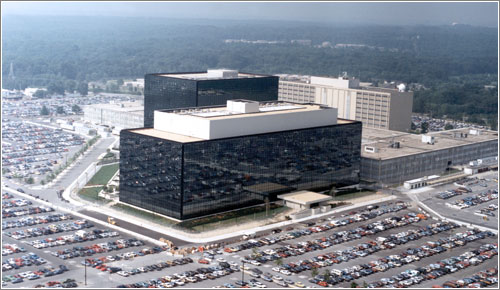

Visto lo visto, y conociendo los antecedentes de voracidad de la combinación de agencias FBI+CIA+NSA+Homeland Security, parece razonable suponer que igual que hace décadas la NSA gustaba de guardar todos los telegramas, télex y conversaciones telefónicas internacionales, hoy se haga exactamente lo mismo, incluyendo Internet. Y que con las capacidades técnicas esto se haya ampliado hasta ser capaz de engullir Internet varias veces entre sus cuatro paredes cada día. Si algo ha circulado por Internet (correos, chats, foros, llamadas de voz, y naturalmente todas las páginas web) es casi seguro que exista una copia entre las cuatro paredes del edificio de Fort Meade, Maryland.

El mayor problema de este tipo de colosales y descomunales desarrollos no es tanto capturar la información como procesar toda esa inteligencia. De ahí que a pesar de contar con todos los datos no se hayan podido evitar desastres como los atentados del 11-S, Londres o el 11-M (aunque sí otros): es como tener un gigantesco pajar en el que sabes que hay algunas agujas, pero eres incapaz de procesarlo todo a tiempo y adecuadamente. El análisis a posteriori es mucho más simple, pero en el estado actual raras veces sirve para predecir lo que sucederá mañana.

De modo que, volviendo el caso MegaUpload: si había correos (sin cifrar) circulando entre unos empleados y otros, con mensajes hablando de piratería y estrategias, y además estaban principalmente en servidores alojados en Washington, razonable es pensar que una copia de todo eso estaba al alcance de las agencias. Si esa información interceptada «ilegalmente» se utilizó como «indicios» ante un juez que luego ordenó el pinchado «oficial» de líneas, y eso llevó a nuevas revelaciones, a nuevas pruebas y a las detenciones finales, es algo que tal vez nunca sabremos. Pero que ese modus operandi es habitual en las agencias norteamericanas es algo que más de una vez ha trascendido pese al secretismo que se impone en esas operaciones.

{Foto: Copies for Star Telegram, 1954 (CC) Cushing Memorial Library and Archives, Texas A&M University, College Station, Texas @ Flickr; Sede de la NSA en Fort Meade, Maryland / NSA.}