Dr0wned (drone owned) es un método de ciberataque capaz de destruir físicamente un dron que utilice partes impresas en 3D, caso de las hélices.

Para llevarse a acabo el atacante necesita infectar el ordenador de la víctima. El programa malicioso se instala por ejemplo mediante la técnica de phising, usando un enlace engañoso o a través de un archivo PDF falso que llega a la víctima como archivo adjunto de un correo electrónico.

Ese programa malicioso busca los archivos STL y hace cambios en ellos. Los archivos STL contienen los datos que describen los objetos 3D —cómo es su estructura y sus forma, interna y externamente— y esos datos pueden modificarse.

La modificación se hace de tal modo que en la previsualización en pantalla o incluso a simple vista cuando el objeto ya está impreso en 3D el diseño parece correcto, cuando en realidad es defectuoso ya que su estructura se ha modificado con el propósito de que falle o se rompa.

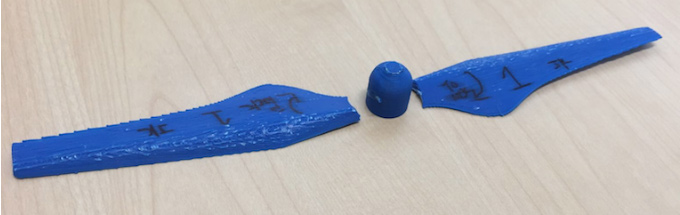

Indistinguibles: la de arriba es la hélice “correcta”; la de abajo es la hélice “saboteada” con un programa malicioso.

El ejemplo descrito por Sofia Belikovetsky, Mark Yampolskiy, Jinghui Toh y Yuval Elovici en dr0wned – Cyber-Physical Attack with Additive Manufacturing se refiere a un software malicioso que modifica el diseño interno de una hélice impresa en 3D destinada a un dron DJI de mil euros.

Tanto la previsualización en pantalla primero como la hélice impresa en 3D resultante parecen estar bien, pero las hélices modificadas se rompen debido a la fuera centrípeta cuando la velocidad de las hélices alcanza cierto numero de revoluciones, provocando la caída del dron.

La hélice saboteada se rompe como estaba previsto, provocando la caída del dron.

Este es un ataque poco práctico para llevar a cabo en el MundoReal™ y el estudio pone a prueba un posible método de ataque. Pero es un buen recordatorio sobre la necesidad de no descuidar la seguridad, ser precavido ante posibles técnicas malignas y engañosas como el phising —enlaces o adjuntos que llegan a través del correo electrónico y por otras vías— y mantener el sistema y el antivirus actualizados. También es un recordatorio de los beneficios de utilizar sistemas de firma y verificación de archivos, mecanismos que previenen y alertan la modificación de arhivos desde su origen, sea de forma accidental o maliciosa. Vía TechCrunch.