Decíamos hace un rato que los expertos suelen afirmar que el único ordenador cien por cien seguro a prueba de intrusiones de hackers y crackers maliciosos es «el que no está conectado». Pero ya… Ni eso: justo se acaba de publicar un nuevo ejemplo de ataque bastante efectivo para robar las claves a ordenadores convencionales situados al otro lado de una pared. Aquí el trabajo: ECDH Key-Extraction via Low-Bandwidth Electromagnetic Attacks on PCs [PDF] (Vía el boss Schneier y Motherboard.)

Este trabajo arremete contra una medida de seguridad tradicionalmente conocida como air gap (que podríamos traducir libremente por que corra el aire) basada en la idea de que si un equipo está desconectado físicamente de una red –con «aire» entre medias– está más seguro. Naturalmente existen las conexiones inalámbricas como el wifi o el Bluetooth (que teóricamente estarían prohibidas en un equipo airgapeado, incluso eliminadas físicamente), de modo que da la impresión de que un equipo así, como suele hacerse en un entorno militar o en actividades críticas como las plantas nucleares, aviones, etcétera. puede ser teóricamente más seguro.

Por suerte o por desgracia las emisiones electromagnéticas son casi inevitables y todo ordenador las emite aunque no las percibamos con nuestros sentidos. Normalmente son tan caóticas y liosas que nada se puede hacer con ellas pero lo que han hecho estos investigadores es filtrarlas convenientemente de modo que bastan unos pocos segundos de «escucha» y un poco de análisis criptológico y matemáticas para descifrar el sistema de intercambio de claves ECDH (el famoso Diffie-Hellman, basado en curvas elípticas). Y de ahí a todo lo demás.

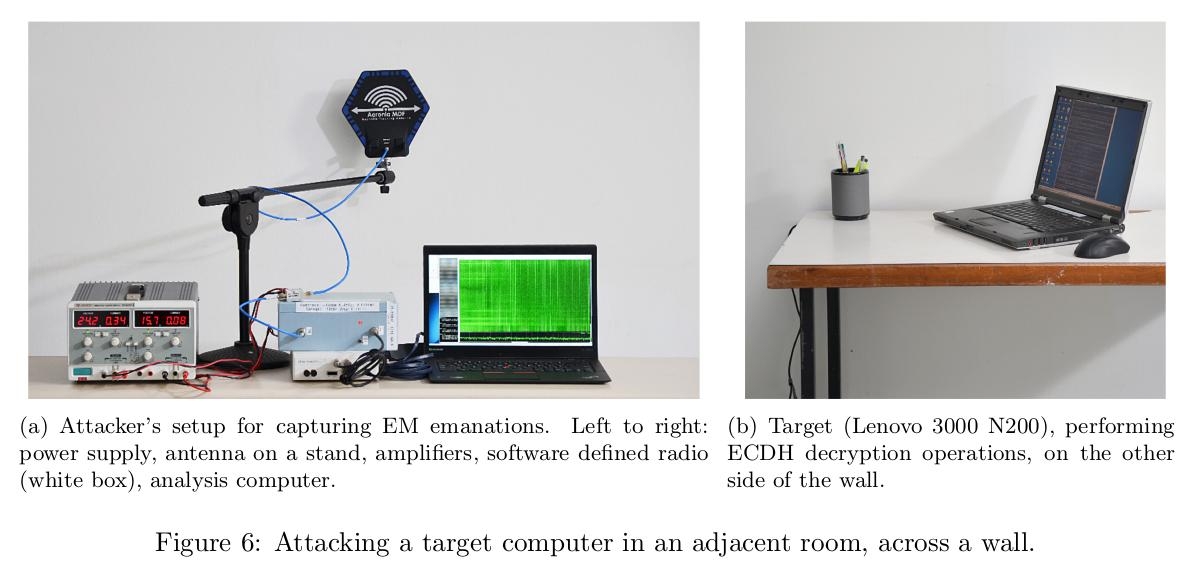

El coste del hardware es nimio para lo que son estas tareas: unos 3000 dólares. Las emanaciones electromagnéticas se captan con una antena, amplificadores y un software especial de captura de radio. Este tipo de «ataques» a sistemas seguros, denominado en clave TEMPEST por la NSA y la OTAN es bastante conocido: lo emplean a veces en las series de televisión, películas y novelas, pero también se ha usado con mayor o menor éxito desde hace décadas para recibir señales y extraer secretos de todo tipo de ordenadores, a distancias que van desde los pocos metros –con o sin obstáculos– a mucho más. ¿Las soluciones? Meter los equipos en jaulas de Faraday o ponerles un «gorrito de papel de aluminio». Literalmente.

Otra forma de ataques contra los air gaps han sido en los últimos tiempos el análisis de cualquier otra información que pueda «volar» por ahí: desde los patrones de los clics del teclado –diferentes para cada persona– a las pulsaciones de las teclas o a software malicioso que emite una especie de «morse» en altas frecuencias –inaudibles– para que otro equipo cercano con conexión o un micrófono direccional lo capte y reconstruya. Hay que reconocer que los espías son muy ingeniosos.